如果您使用HTTPS连接到CloudFlare的网站,那么将使用SSL/TLS支持的众多加密方案之一来保护连接。当我使用Chrome连接时,我得到了一个RC4_128连接(带有128位密钥),它使用ECDHE_RSA密钥交换机制(带有2048位密钥)来设置连接。

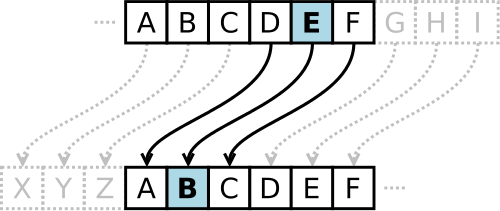

如果您不熟悉所涉及的加密协议,您可能会想知道为什么一部分使用128位密钥,而另一部分使用2048位密钥。如果你想知道为什么在整个过程中没有使用大密钥,128位密钥是否比2048位密钥弱,这是可以原谅的。这篇博客文章将解释为什么128位对称密钥实际上比2048位的非对称密钥更安全;您必须同时查看所使用的加密类型(对称或非对称)和密钥长度,以了解加密的强度。我上面的连接使用了一个128位的对称密码(RC4_128)密钥和具有2048位密钥的非对称密码(ECDHE_RSA)。您可能还看到其他密钥长度在使用中。例如,当我连接到英国政府门户网站时英国政府我得到了一个TLS连接,它使用了带2048位密钥的RSA设置的AES_256_CBC(具有256位密钥)。使用1024位密钥的RSA并不少见。要了解这些密钥长度,有必要了解一下它们所使用的实际加密方案。对称密码术上面提到的RC4_128和AES_256_CBC方案是对称密码方案。对称性只是指使用相同的密钥来加密和解密加密的web流量。在一种情况下,使用128位密钥,在另一种情况下使用256位密钥。对称密码是最古老的形式。当孩子们使用凯撒密码(将字母表中的每个字母移动一定数量的位置)时,他们正在执行对称加密。在这种情况下,密钥是移动字母的位置数,有26个可能的密钥(这大致类似于说凯撒密码有一个大约5位的密钥)。这里有一个凯撒移位键为7(每个字母在字母表中上移7位):这是最好的通知吗PZAOL ILZAA OHAJV YWVYH SIVII FZOHM AVLJH UKVVU ZOVYA UVAPJ L公司

有很多方法可以破解凯撒密码,但一种方法是尝试所有26个可能的密钥。这其实并不难,因为只有26种可能的解决方案:PZAOL ILZAA OHAJV YWVYH SIVII FZOHM AVLJH UKVVU ZOVYA UVAPJ L公司----- ----- ----- ----- ----- ----- ----- ----- ----- ----- -0:PZAOL ILZAA OHAJV YWVYH sivi FZOHM AVLJH UKVVU ZOVYA UVAPJ L公司1: 我是你的朋友2: NXYMJ GJXYY MFYHT WUTWF QGTGG DXMFK YTJHF SITS XMTWY STYNH J公司3: MWXLI FIWXX LEXGS VTSVE PFSFF CWLEJ XSIGE RHSSR WLSVX RSXMG I4: LVWKH EHVWW kdwr USRUD oree BVKDI WRHFD QGRRQ VKRUW QRWLF H公司5: KUVJG DGUVV JCVEQ TRQTC NDQDD AUJCH VQGEC PFQQP UJQTV PQVKE G6: JTUIF CFTUU IBUDP SQPSB MCPCC ZTIBG UPFDB OEPPO TIPSU OPUJD F公司7: 这是最好的通知吗8: 人力资源部GZSBN QONQZ KANAA XRGZE SNDBZ MCNNM RGNQS MNSHB D公司9: GQRFC ZCQRR FYRAM PNMPY JZMZZ WQFYD RMCAY LBMML QFMPR LMRGA C公司10: FPQEB YBPQQ EXQZL OMLOX IYLYY VPEXC QLBZX KALLK PELOQ KLQFZ B公司11: EOPDA XAOPP DWPYK NLKNW HXKXX UODWB PKAYW JZKKKJ ODKNP JKPEY A公司12: DNOCZ WZNOO CVOXJ MKJMV GWJWW TNCVA OJZXV IYJJI NCJMO IJODX Z13: 我是维曼·邦维·拉吉鲁·斯布兹·尼乌·哈西伊·姆比林·希恩14: BLMAX UXLMM ATMVH KIHKT EUHUU RLATY MHXVT GWHHG LAHKM GHMBV X15: AKLZW TWKLL ZSLUG JHGJS DTGTT QKZSX LGWUS FVGF KZGJL FGLAU W公司16: ZJKYV SVJKK YRKTF IGFIR CSFSS PJYRW KVTR EUFFE JYFIK EFKZT V公司17: 你的意思是说你的意思18: XHIWT QTHII WPIRD GEDGP AQDQQ NHWPU IDTRP CSDDC HWDGI CDIXR T19: WGHVS PSGHH VOHQC FDCFO ZPCPP MGVOT HCSQO BRCCB GVCFH BCHWQ S公司20: VFGUR或FGG UNGPB ECBEN YOBOO LFUNS GBRPN AQBBA FUBEG ABGVP R公司21:UEFTQ NQEFF TMFOA DBADM XNANN KETMR fakom ZPAAZ etaf ZAFUO Q.第21页22:TDESP MPDEE SLENZ CAZCL WMZMM JDSLQ EZPNL YOZZY DSZCE YZETN P公司23:SCDRO LOCDD RKDMY BZYBK VLYLL ICRKP DYOMK XNYYX CRYBD XYDSM O公司24:RBCQN KNCC QJCLX AYXAJ UKXKK HBQJO CXNLJ WMXXW BQXAC WXCRL NABB WWJWZBWZBWZBWZBK公司多久?现代对称密码学的目标是使这种"尝试所有可能的密钥"是破解对称密码的唯一方法。RC4和AES等算法基于密钥对数据进行置乱。理想情况下,密钥本身是从所有可能的密钥集中随机选择的。另一方面,RC4现在存在严重的问题,随着更好的替代品(例如基于AES的密码套件)的出现,CloudFlare将更新其使用的密码套件,以提供最佳级别的保护。也就是说,基本思想是,要想进入一个由对称密码保护的连接,唯一的方法就是尝试所有的密钥。这给我们带来了128位和256位密钥。128位密钥意味着有340282366920938463463374607431768211456个可能的密钥要尝试。一个256位的密钥有那么多密钥的平方来尝试:一个巨大的数字。把它放在上下文中想象一下,尝试使用最新Intel微处理器中添加的特殊AES指令来测试128位AES加密的所有密钥。这些指令设计得非常快,根据英特尔自己的数据解密,AES加密数据块在4核Intel i7处理器上需要5.6个周期。换句话说,处理器可以在大约1.7纳秒的时间内对一个数据块尝试一个键。在这个速度下,要检查所有的钥匙大约需要宇宙年龄的1.3*10^12*(在找到正确的钥匙之前,你可能只需要检查一半,所以把那难以置信的长时间除以2)。自从个人电脑问世以来,已经售出了大约10亿台。假设它们都有相同的顶级处理器,并被用来攻击128位的密钥。你会设法把时间降到660*宇宙的年龄。

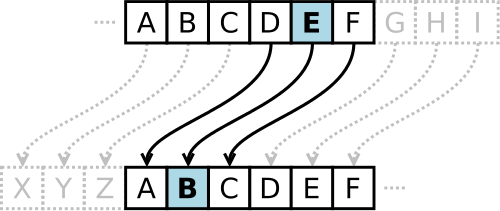

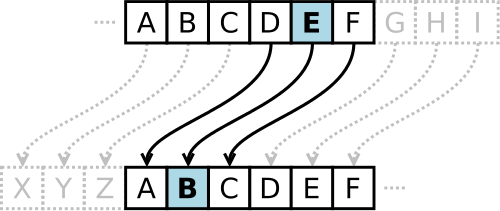

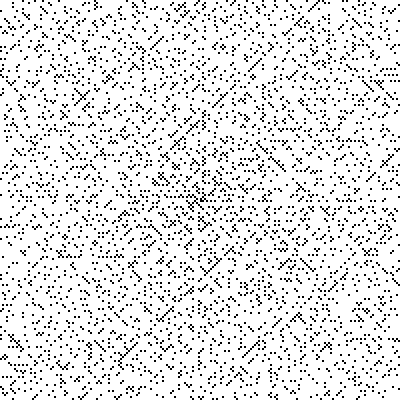

图(三)BBC电视台所以,用暴力破解128位密钥是不现实的。而打破256位的可能性更大。所以,对于对称密码,这些长度的密钥是有意义的。但非对称密码技术并非如此。非对称密钥长度非对称加密的工作原理是有两个不同的密钥,一个用于加密,另一个用于解密。它也常被称为"公钥密码术",因为它可以使一个密钥公开(允许某人加密消息),同时保持另一个私密(只有私钥的持有者才能解密用相关公钥加密的消息)。为了具有这些特殊的性质,公钥和私钥通过某种数学过程联系起来。旁白:在对称的例子中,只有一个密钥,它只是正确位数的任意值。对称密钥的这种随机性意味着它可以相对较短,正如我们所见。例如,在与SSL/TLS一起使用的流行RSA方案中,公钥和私钥是两个大素数乘积的一部分。一个RSA密钥从随机抽取两个素数开始。RSA的安全性(部分地)依赖于这样一个事实:选择两个随机素数很容易,但是如果只给出它们的乘积,就很难发现它们是什么。假设随机选取了两个素数,称为p0和p1。RSA公钥(和私钥)的一部分称为模,它就是p0*p1。如果攻击者能够将模分解(或因子化)为p0和p1,他们就可以破解RSA,因为他们可以计算出私钥。数学家认为,很难将两个素数的乘积计算在内,而web事务的安全性在一定程度上依赖于这种信念。典型的RSA密钥大小为1024或2048或4096位。这个数字是模中的位数。每一个都有一对素数,大约512位或1024位或2048位,这取决于所选密钥的大小。这些素数是由一些随机过程选择的(再次强调随机数生成器的重要性)。但我们仍然没有回答为什么这些关键尺寸这么大的问题。就像在对称密钥的情况下,对2048位RSA的攻击是基于尝试一定大小的所有密钥,但与对称密钥方案不同的是,并非每个2048位数字都是RSA密钥(因为它必须是两个素数的乘积)。因此,虽然密钥的大小更大,但是对于任何给定的比特数,对于相同的对称密钥大小,实际上可能存在的RSA密钥更少。那是因为只有那么多的质数在这个大小及以下。RSA方案只能使用质数对,而对称方案可以使用任何相同大小的数。这个图(称为Ulam螺旋线)将1到40000之间的数字显示为黑点或白点。黑点是质数

图片来自维基百科如果你使用一个256位的RSA密钥(大约由两个128位素数相乘而成),你会很快发现你的加密被一个使用快速家用电脑的人破解了。只有那么多的128位素数,而且有很多快速的方法来解决因式分解问题(例如通用的数字字段筛选实际上,破解RSA密钥比尝试每一个密钥都要容易一些)。任何时候密码钥匙中有一个图案,它就代表着水晶护甲上的裂缝。例如,在一个完美的世界里,人们会选择完全随机的密码。因为它们在密码中没有模式,它们可以被猜测或破坏,而不必尝试每一个可能的密码。RSA密钥有一个独特的模式:它们是两个密钥的乘积

版权声明:本文发布于收集站云 内容均来源于互联网 如有侵权联系删除