简介

企业普遍要求使用现有的Active Directory来维护员工的凭据,鼓励使用相同的Active Directory进行任何身份验证和授权。

SAP云应用程序使用自己的身份验证工具,称为SAP Identity认证提供者对用户访问进行认证。

在这种情况下,需要在两个不同的地方维护和同步员工的凭据。用户很难单独记住云应用的凭证,必须在一个地方维护凭证,避免重复数据

为了避免上述情况,必须在一个地方维护用户凭据,大数据在线,即当前Active Directory和SAP身份验证应作为代理从Prem目录检索凭据。

让我们看看需要做些什么来达到要求。

假设:本文档中涉及的场景是指SAP身份验证和Microsoft内部部署Active Directory。Microsoft AD应使用LDAP协议。

前提条件:

架构:SAP Cloud Platform cockpit有一个身份验证服务加载项作为服务,该加载项启用一个名为proxy的应用程序,该应用程序由一个名为sci的SAP Cloud Platform子帐户提供。在SAP云平台驾驶舱中创建OAuth时可以看到此子帐户和代理的详细信息。

SAP云平台上的代理应用程序在与身份验证通信时使用OAuth验证机制。SAP云平台和企业用户商店之间的连接是通过SAP云平台连接器实现的。身份验证和单点登录基于SAML。

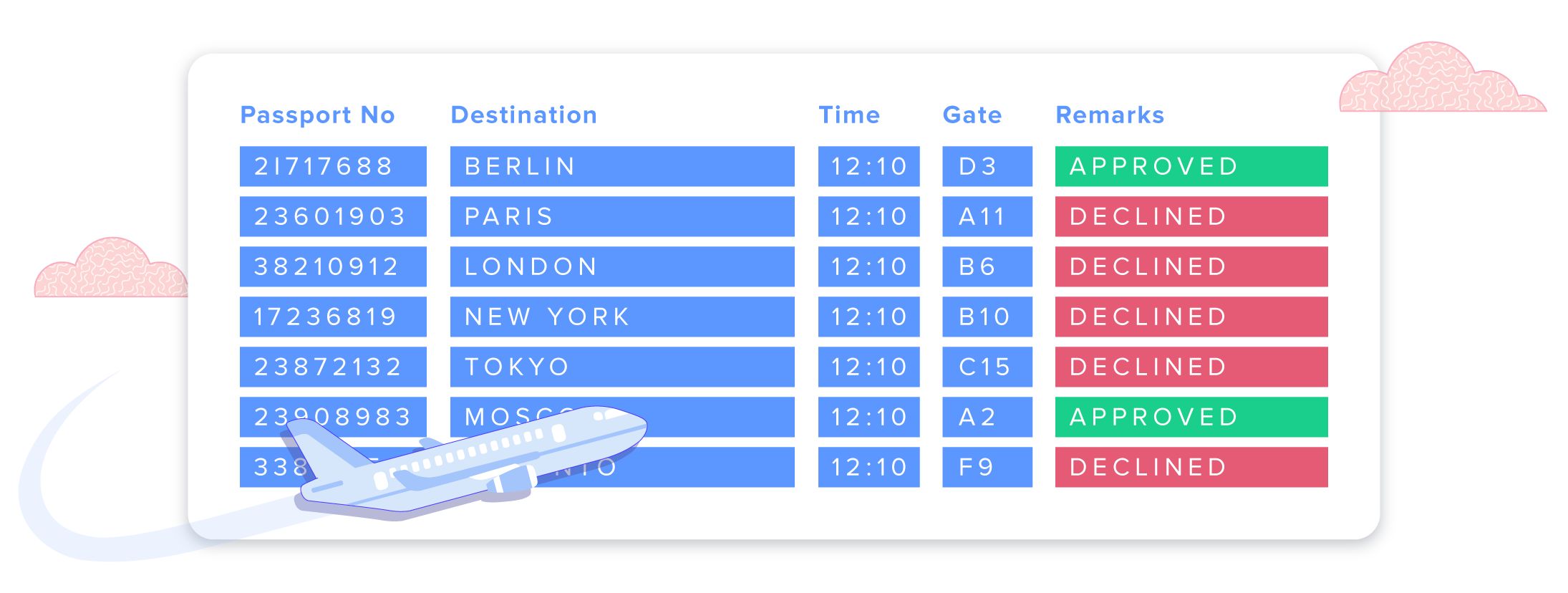

下图概述了不同本地和云应用程序所需的场景和配置的不同身份验证和授权方面。

为SAP云应用程序设置SSO的步骤。

需要更改设置在不同的应用中维护。在开始配置之前,请检查服务SAP身份验证加载项是否激活。

此设置可以在SAP云平台的子账户下进行检查。请参阅下面的屏幕截图。

导航到子帐户->服务->搜索服务身份验证加载项。

如果此服务未激活,请向SAP提交票证以启用此加载项。

加载项激活后,可以开始设置。

从身份验证管理控制台下载元数据文件。导航到"应用程序和资源"->"租户设置"->"SAML 2.0配置"->"下载元数据文件"。

保存文件以备将来使用。

导航到"子帐户"->"安全"->"信任"。

单击"本地服务提供商"->"编辑"。

选择"自定义"作为配置类型,hadoop大数据,选择"主体传播"作为"启用"。

保存文件以备将来使用使用。

导航到Subaccount->Security->Trust。

点击Local Service Provider->Edit。

选择Custom作为配置类型,选择Principal Propagation作为Enabled。

元数据文件上传后,字段将自动填充。保存更改并将最近添加的IdP设为默认值。

下一步是在SAP云平台中创建OAuth设置。这些设置是在SAP云平台和SAP Identity Provider之间构建身份验证介质所必需的。

单击Security->OAuth->Clients。

单击Register New Client,输入上述详细信息。请保守身份证的秘密。如果您将令牌生存期保留为空,则密码(password)在无限天内有效。记下帐户所在的地区和子帐户。区域和子账户可以在URL中看到,

以上数据将在以后的身份认证管理员控制台中进行设置,

现在需要在云连接器上进行设置。云连接器充当云应用程序和内部部署应用程序之间的隧道。因此,在我们的cloud connector中,将进行暴露Active Directory的设置。

需要注意的是,应该完成cloud connector的初始设置。如果没有完成,企业信息化应用系统,请按照help.sap.com帮助获取设置信息。在云连接器中添加新的子账户-

输入地域(在SAP云平台中提到)、子账户(将是添加SAP身份验证加载项的账户)子账户用户(S用户ID)和密码。

HTTPS代理等详细信息,系统证书和隧道信息将由网络团队从客户端提供。

设置完成后,屏幕将显示如下:

现在我们必须在Cloud Connector中设置LDAP连接。此连接将用于将云连接器与SAP云平台链接。

单击云以进入本地->访问控制。请提供虚拟到内部系统的映射。

在提供详细信息后,条目应如下所示-

请注意,一旦建立连接,请检查连接是否可访问。

一旦完成上述设置,请检查云连接器是否在SAP cloud Platform中以相同的方式显示用于身份认证的子账户

一旦可以看到上述设置,云连接器和SAP云平台的设置就完成了

下一步的设置需要在SAP云应用程序中完成。我们将以sapc4c为例;

打开sapc4c作为管理员。导航到"常见任务"->"配置单一登录"。上传身份认证元数据文件。下载C4C的元数据文件。C4C元数据文件将用于在SAP Identity管理控制台上载。

创建与Microsoft Active Directory中相同的业务用户并分配用户角色。确保密码字段应启用SSO。

打开新浏览器并登录SAP身份验证管理控制台。创建新应用程序。导航到应用程序和资源->应用程序->添加

输入应用程序的名称,然后单击SAML2.0配置。上传从C4C系统下载的元数据文件

通过以上设置,新增了身份认证中的云应用,用于单点登录

目前我们还没有在SAP身份管理控制台中增加SAP云平台的详细信息。因此,我们需要在租户设置->企业用户存储下添加详细信息,手机免费建站,

请输入数据中心的详细信息-数据中心名称可从SAP云平台URL中找到,

帐户-用于启用身份验证加载项的帐户名称,

客户ID-从SAP云平台复制,

客户机密–在SAP云平台中维护的密码。

一旦所有设置都维护好,我们就可以使用SSO Microsoft Active Directory测试应用程序。

请注意,Microsoft Active Directory中需要两个设置,需要网络团队从客户端完成。